Probieren Sie andere TCP- und UDP-Ports aus, die möglicherweise vergessen wurden, wie Telnet und mehrere UDP-Ports, die für LAN-Spiele offen gelassen wurden. Ein offener Port 22 ist normalerweise ein Beweis dafür, dass auf dem Ziel ein SSH-Dienst (Secure Shell) ausgeführt wird, der manchmal durch Brute-Force-Angriffe gehackt werden kann.

Benutzern wird oft geraten, starke Passwörter zu verwenden, daher kann Brute-Force viel Zeit in Anspruch nehmen. Aber es gab deutliche Verbesserungen bei den Brute-Force-Techniken. Die meisten Hashing-Algorithmen sind schwach, und Sie können die Cracking-Geschwindigkeit erheblich verbessern, indem Sie diese Schwächen ausnutzen (z. B. den MD5-Algorithmus in 1/4 teilen, was die Geschwindigkeit erheblich verbessert). Neuere Technologien verwenden die Grafikkarte als zusätzlichen Prozessor – und sie ist tausendmal schneller. Sie können Rainbow Tables auch verwenden, um Passwörter so schnell wie möglich zu knacken. Beachten Sie, dass das Knacken eines Passworts nur dann eine gute Technik ist, wenn Sie bereits den Hash des Passworts haben. Es ist keine gute Idee, jedes mögliche Passwort auszuprobieren, während Sie versuchen, sich bei einem Remote-Rechner anzumelden, da es von Einbruchssystemen leicht entdeckt wird, die Systemprotokolle kontaminiert und Sie Jahre kosten kann. Sie können auch sicherstellen, dass Sie ein gerootetes Tablet haben, auf dem Sie einen TCP-Scan installieren, wonach ein Signal es auf die sichere Site hochlädt. Danach wird die IP-Adresse geöffnet und das Passwort erscheint auf Ihrem Proxy. Es ist oft viel einfacher, einen anderen Weg zu finden, um in ein System einzudringen, das das Knacken von Passwörtern verwendet.

Die wichtigsten lebenswichtigen Informationen werden gesichert und Sie benötigen eine bestimmte Zugriffsebene, um darauf zuzugreifen. Um alle Dateien auf einem Computer anzuzeigen, benötigen Sie Superuser-Rechte - ein Benutzerkonto mit denselben Rechten wie der Root-Benutzer in Linux- und BSD-Betriebssystemen. Bei Routern ist dies standardmäßig das `admin`-Konto (sofern es nicht geändert wurde). Unter Windows ist dies das Administratorkonto. Der Zugriff auf eine Verbindung bedeutet nicht, dass Sie überall Zugriff haben. Nur ein Superuser, das Administratorkonto oder das Root-Konto kann dies tun.

In Unix-ähnlichen Systemen passiert dies, wenn die fehlerbehaftete Software das setuid-Bit so gesetzt hat, dass das Programm unter einem anderen Benutzer (z. B. dem Superuser) läuft. Sie können dies nur tun, wenn Sie ein ungesichertes Programm schreiben oder finden, das Sie auf ihrem Computer ausführen können.

Sofern Sie kein Experte oder professioneller Hacker sind, ist die Verwendung dieser Techniken auf einem bekannten Unternehmens- oder Regierungscomputer problematisch. Es gibt Leute, die haben viel mehr Wissen als Sie und deren Beruf es ist, diese Systeme zu schützen. Sobald sie Sie erwischt haben, können sie Eindringlingen folgen, um belastende Beweise zu sammeln, bevor sie rechtliche Schritte einleiten. Dies bedeutet, dass Sie nach dem Hacken in ein System möglicherweise meinen, freien Zugriff zu haben, während Sie in Wirklichkeit beobachtet werden und jederzeit gestoppt werden können. Hacker sind die Leute, die das Internet aufgebaut, Linux entwickelt und an Open-Source-Software gearbeitet haben. Es wird empfohlen, dass Sie Hacking gut studieren, da der Beruf hoch angesehen ist und viel Fachwissen erfordert, um in einer realen Umgebung etwas Interessantes tun zu können. Denken Sie daran, dass Sie nie gesund werden, wenn Ihr Ziel nicht sein Bestes gibt, um Sie fernzuhalten. Natürlich darfst du nicht arrogant werden und dich für den Besten halten, den es gibt. Mach dir das zu deinem Ziel: du musst immer besser werden. Jeder Tag, an dem du nichts Neues gelernt hast, ist ein verschwendeter Tag. du bist was zählt. Sei trotzdem der Beste. Mach keine halbe Arbeit, du musst den ganzen Weg gehen. Wie Yoda sagen würde: "Tu es oder tu es nicht. Es gibt kein Versuchen." Es ist zwar gut, dass es legale und sichere Möglichkeiten gibt, Sport zu treiben, aber die harte Wahrheit ist, dass Sie nicht wirklich gut werden, wenn Sie keine potenziell illegalen Maßnahmen ergreifen. Sie können nicht wirklich jemand in diesem Bereich werden, wenn Sie nicht auf echten Systemen nach echten Problemen suchen, mit der echten Gefahr, erwischt zu werden. Behalt das im Kopf. Denken Sie daran, dass es beim Hacken nicht darum geht, in Computer einzubrechen, einen gut bezahlten Job zu bekommen, Exploits auf dem Schwarzmarkt zu verkaufen oder dabei zu helfen, in sichere Maschinen einzubrechen. Du bist da nicht um dem Administrator bei seiner Aufgabe zu helfen. du bist hier für das beste werden. Bücher über TCP/IP-Netzwerke lesen. Es gibt einen großen Unterschied zwischen einem Hacker und einem Cracker. Ein Cracker ist vom Bösen (hauptsächlich Geld) motiviert, während Hacker versuchen, hinter Informationen zu kommen und Wissen zu erlangen, indem sie nachforschen und sich der Sicherheit in irgendeiner Weise entziehen, etwas, das möglicherweise nicht immer legal ist.

Hacken

Am Anfang, in der „guten alten Zeit“, diente Hacking hauptsächlich dazu, mehr über Systeme und IKT im Allgemeinen zu erfahren. In jüngerer Zeit hat Hacking eine dunklere Konnotation angenommen, dank einiger böser Jungs in Filmen. Viele Unternehmen beauftragen Hacker, die Stärken und Schwächen ihrer Systeme zu testen. Diese Hacker wissen, wann sie aufhören müssen, und das positive Vertrauen, das sie aufbauen, bringt ihnen ein großzügiges Gehalt ein. Wenn Sie bereit sind, direkt einzutauchen und diese Kunst zu beherrschen, geben wir Ihnen ein paar Tipps für den Anfang!

Schritte

Teil 1 von 2: Bevor Sie mit dem Hacken beginnen

1. Lerne eine Programmiersprache. Sie sollten sich nicht auf eine bestimmte Sprache beschränken, aber es gibt eine Reihe von Richtlinien.

- C ist die Sprache, mit der Unix gebaut wird. Es lehrt dich (sowie Montage) etwas sehr Wichtiges beim Hacken: wie der Computerspeicher funktioniert.

- Python oder Ruby sind leistungsfähigere Skriptsprachen, mit denen verschiedene Aufgaben automatisiert werden können.

- Perl ist auch eine ziemlich gute Wahl, während es sich lohnt, PHP zu lernen, da die meisten Webanwendungen es verwenden.

- Bash-Scripting ist ein Muss. Es wird benötigt, um Unix/Linux-Systeme leicht zu manipulieren – um Skripte zu schreiben, die die meiste Arbeit für Sie erledigen.

- Assemblersprache oder Montage ist etwas, das Sie wissen sollten. Dies ist die Standardsprache, die Ihr Prozessor versteht, und es gibt mehrere Variationen davon. Am Ende werden alle Programme schließlich als Assembler interpretiert. Sie können ein Programm nicht wirklich verwenden, wenn Sie sich nicht mit Assembler auskennen.

2. Kennen Sie Ihr Ziel. Das Verfahren zum Sammeln von Informationen wird als „Aufzählung“ bezeichnet. Je mehr Sie im Voraus wissen, desto weniger Überraschungen werden Sie erleben.

Teil 2 von 2: Hacken

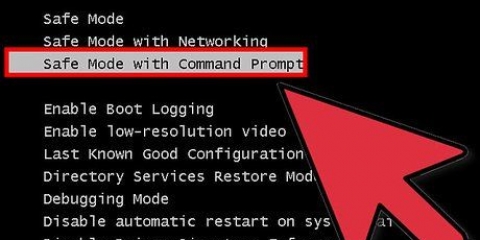

1. Verwenden Sie ein *nix-Terminal für die Befehle. Von Cygwin kannst du ein *nix in Windows emulieren?. Nmap besonders gebraucht WinPCap um in Windows zu laufen und braucht kein Cygwin. Nmap funktioniert jedoch nicht in Windows-Systemen, da keine Raw-Sockets vorhanden sind. Ziehen Sie auch die Verwendung von Linux oder BSD in Betracht, da diese flexibler sind. Die meisten Linux-Distributionen enthalten viele nützliche Tools .

2. Stellen Sie zunächst sicher, dass Ihre eigene Maschine sicher ist. Stellen Sie sicher, dass Sie alle üblichen Techniken verstehen, um sich zu schützen. Beginnen Sie mit den Grundlagen – stellen Sie sicher, dass Sie die Berechtigung haben, Ihr Ziel anzugreifen: Greifen Sie einfach Ihr eigenes Netzwerk an, fragen Sie schriftlich um Erlaubnis oder erstellen Sie Ihre eigene Testumgebung mit virtuellen Maschinen. Der Angriff auf jedes System, unabhängig vom Inhalt, ist illegal und bringt Sie garantiert in Schwierigkeiten.

3. Teste dein Ziel. Können Sie auf das externe System zugreifen?? Obwohl du de Ping-Funktion (die meisten Betriebssysteme haben sie), um zu überprüfen, ob das Ziel aktiv ist, können Sie den Ergebnissen nicht immer vertrauen – es hängt vom ICMP-Protokoll ab, das von paranoiden Systemadministratoren leicht deaktiviert werden kann.

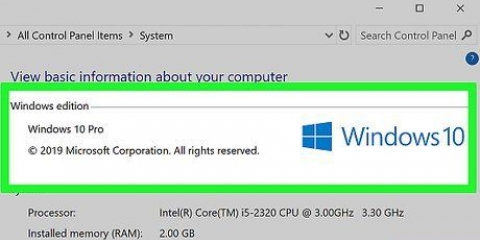

4. Identifizieren Sie das Betriebssystem (OS). Führen Sie einen Scan der Ports durch und versuchen Sie pOf oder nmap, um einen Port-Scan durchzuführen. Dadurch erhalten Sie einen Überblick über die offenen Ports des Computers und des Betriebssystems und können Ihnen sogar sagen, welche Firewall oder welcher Router verwendet wird, damit Sie einen Aktionsplan erstellen können. Sie können die Erkennung des Betriebssystems aktivieren, indem Sie den Parameter -O in nmap verwenden.

5. Suchen Sie einen Pfad oder einen offenen Port im System. Gängige Ports wie FTP (21) und HTTP (80) sind oft gut geschützt und möglicherweise nur für Exploits anfällig, die noch entdeckt werden müssen.

6. Knacken Sie das Passwort oder das Authentifizierungsverfahren. Es gibt mehrere Methoden, um ein Passwort zu knacken, einschließlich Brute-Force. Brute-Force-Entfesseln auf ein Passwort ist ein Versuch, jedes mögliche Passwort aus einer bestehenden Bibliothek von Brute-Force-Software zu finden

7. Stellen Sie sicher, dass Sie über Superuser-Rechte verfügen. Versuchen Sie, Root-Rechte zu erhalten, wenn Ihr Ziel ein *nix-Rechner ist, oder Administratorrechte, wenn Sie versuchen, in ein Windows-System einzudringen.

8. Verwenden Sie verschiedene Tricks. Um den Superuser-Status zu erhalten, müssen Sie oft Taktiken anwenden, um einen "Pufferüberlauf" zu erstellen, der dazu führen kann, dass der Speicher abgelassen wird und Sie Code einschleusen oder eine Aufgabe auf einer höheren Ebene ausführen können, als Sie normalerweise Zugriff darauf haben.

9. Erstellen Sie eine Hintertür. Sobald Sie die volle Kontrolle über das System übernommen haben, ist es eine gute Idee, sicherzustellen, dass Sie wiederkommen können. Sie können dies tun, indem Sie in einem wichtigen Systemdienst, wie dem SSH-Server, eine `Hintertür` erstellen. Es ist jedoch möglich, dass Ihre Hintertür bei einem nächsten Upgrade des Systems entfernt wird. Ein wirklich erfahrener Hacker würde den Compiler selbst mit einem Backdoor versehen, sodass jede kompilierte Software ein möglicher Weg sein könnte, zurückzukommen.

10. Verwische deine Spuren. Lassen Sie die Systemadministratoren nicht wissen, dass ihr System kompromittiert wurde. Ändern Sie nicht die Website (sofern vorhanden) und erstellen Sie nicht mehr Dateien, als Sie wirklich benötigen. Keine neuen Benutzer erstellen. Handeln Sie so schnell wie möglich. Wenn Sie einen Server wie eine SSHD gepatcht haben, stellen Sie sicher, dass Ihr Passwort im Code enthalten ist. Wenn jemand versucht, sich mit diesem Passwort anzumelden, sollte der Server ihn hereinlassen, aber es sollte auf keinen Fall kritische Daten enthalten.

Tipps

Warnungen

- Auch wenn Sie vielleicht etwas anderes gehört haben, ist es besser, den Leuten nicht zu helfen, Programme oder Systeme zu modifizieren. Dies gilt als besonders fadenscheinig und kann dazu führen, dass Sie aus Hacker-Communitys entfernt werden. Wenn Sie einen privaten Exploit offenlegen, den jemand gefunden hat, kann er zu Ihrem Feind werden. Und der ist wahrscheinlich besser als du.

- Mach das niemals nur zum Spaß. Denken Sie daran, dass es kein Spiel ist, sich in ein Netzwerk zu hacken, sondern ein mächtiges Werkzeug, um die Welt zu verändern. Verschwende deine Zeit nicht mit kindischem Verhalten.

- Seien Sie vorsichtig, was Sie hacken werden. Man weiß nie, ob es etwas von der Regierung ist.

- Seien Sie äußerst vorsichtig, wenn Sie glauben, einen wirklich einfachen Riss oder einen bemerkenswerten Fehler in einem Wertpapier gefunden zu haben. Ein professioneller Sicherheitsbeamter könnte versuchen, Sie zu täuschen oder Honigglas sich dir öffnen.

- Löschen Sie keine ganzen Protokolldateien, sondern löschen Sie nur die belastenden Änderungen an der Datei. Gibt es ein Backup der Logdatei?? Was ist, wenn sie nur nach den Unterschieden suchen und genau das finden, was Sie gelöscht haben?? Denke immer gut über deine Handlungen nach. Löschen Sie am besten beliebige Zeilen aus der Protokolldatei, einschließlich Ihrer.

- Wenn Sie sich Ihrer eigenen Fähigkeiten nicht wirklich sicher sind, brechen Sie besser nicht in Netzwerke von Unternehmen, Regierungen oder der Verteidigung ein. Obwohl sie schwache Sicherheitsvorkehrungen haben, haben sie viel Geld und Ressourcen, um dich aufzuspüren und zu verhaften. Wenn Sie eine Lücke in einem solchen Netzwerk finden, überlassen Sie es am besten einem erfahrenen und zuverlässigen Hacker, der mit diesen Informationen etwas Gutes tun kann.

- Der Missbrauch dieser Informationen kann sowohl national als auch international strafbar sein. Dieser Artikel ist informativ und sollte nur für ethische – und nicht illegale – Zwecke verwendet werden.

- Es ist illegal, sich unaufgefordert in das System eines anderen zu hacken. Tun Sie dies also nicht ohne die ausdrückliche Erlaubnis des Eigentümers des Systems, das Sie hacken möchten.

Notwendigkeiten

- Ein (schneller) PC oder Laptop mit Internetverbindung.

- Ein Proxy (optional)

- Ein IP-Scanner

Оцените, пожалуйста статью